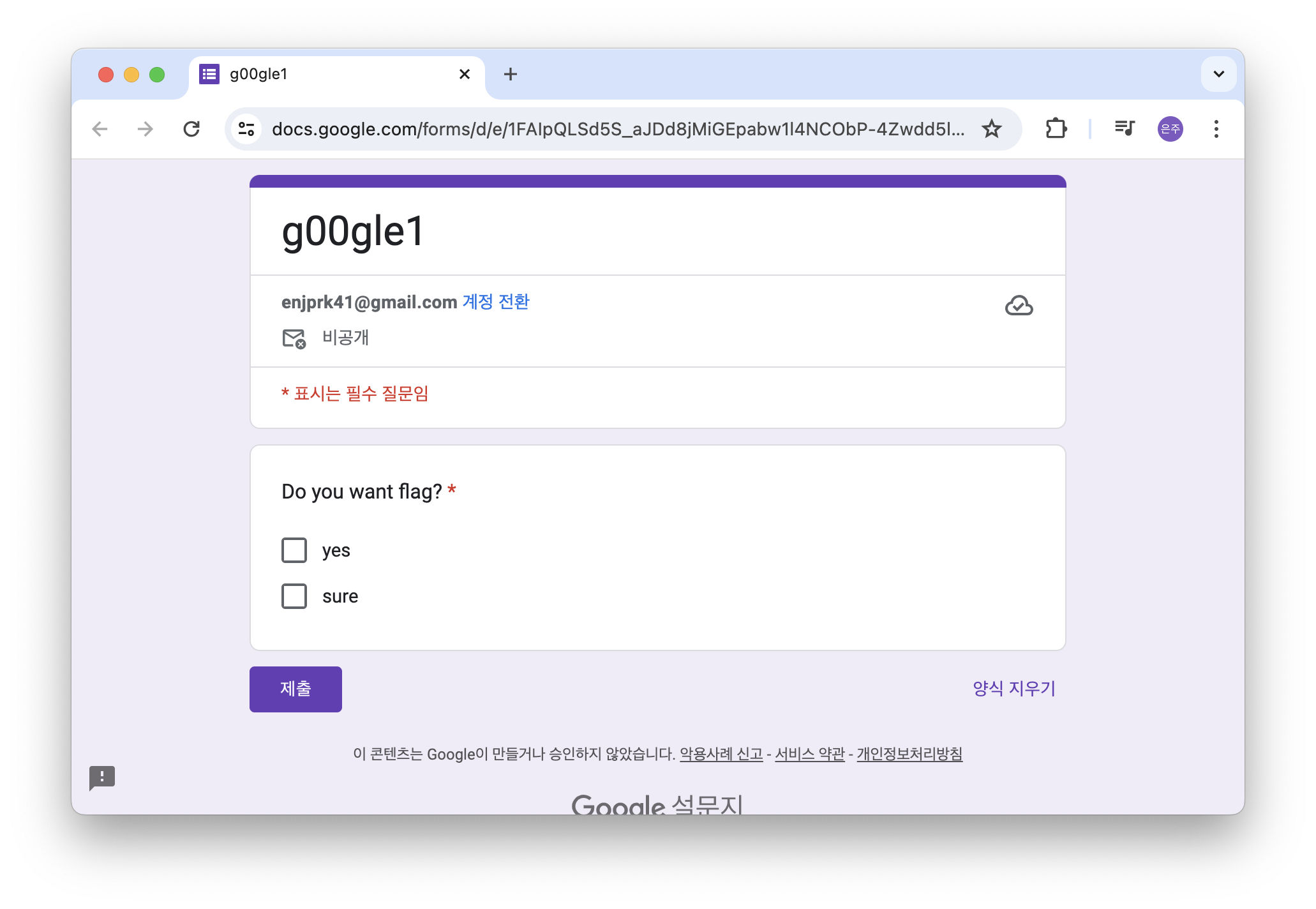

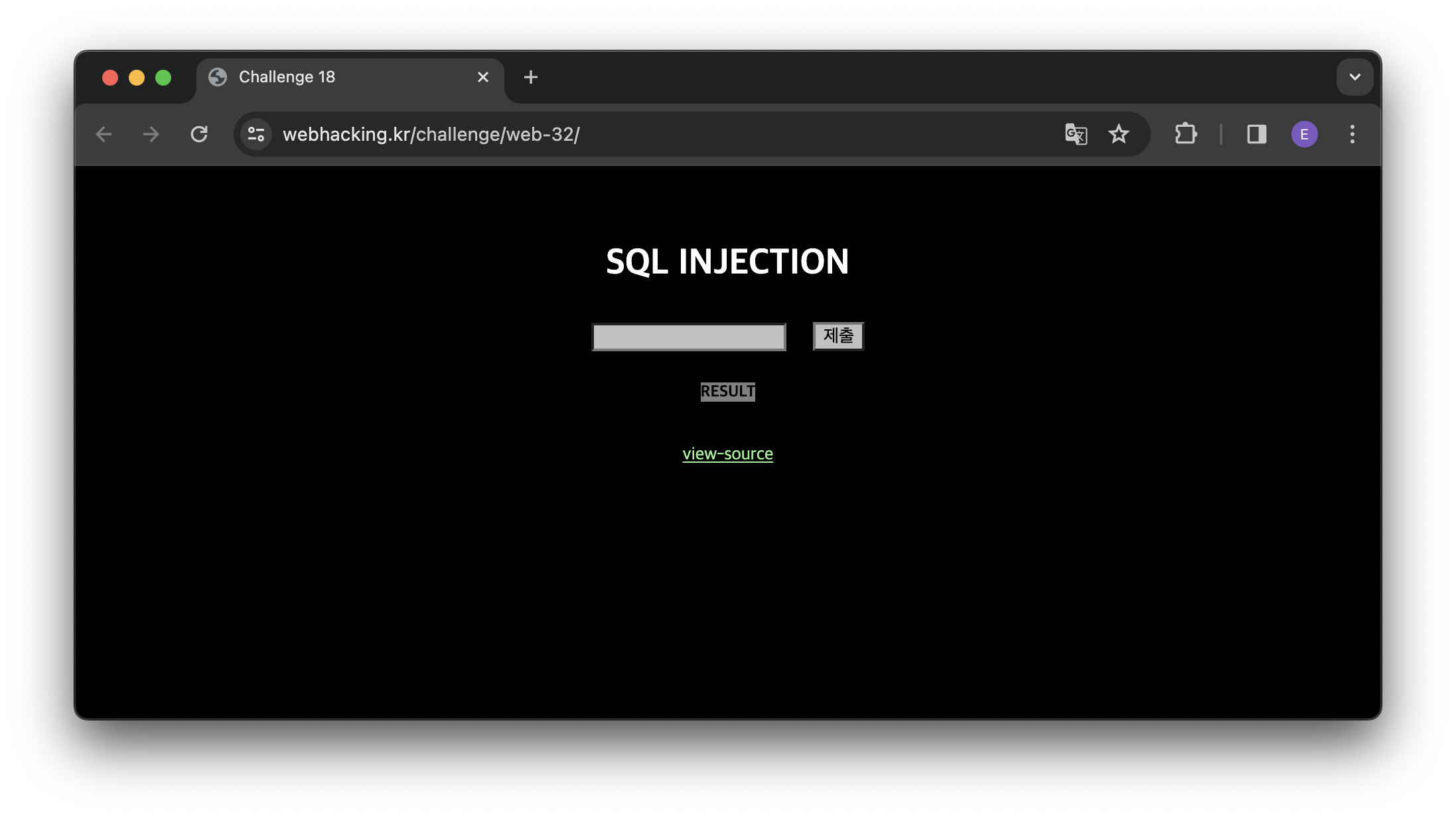

📎 https://webhacking.kr/chall.php Webhacking.kr webhacking.kr문제를 클릭하면 이런 구글폼이 등장한다. 체크 확인을 눌렀더니 "정확히 0개의 옵션을 선택해야 합니다." 라는 글자가 뜬다. 아무것도 클릭 안 하고 제출을 누르니 "필수 질문입니다." 이렇게 뜬다. 개발자 도구를 열어 script를 확인해보니 눈에 띄는 문장들이 있다. flag 값이 대놓고 나와있다 ... 웹해킹 홈페이지 Auth에 제출하니 해결되었다.